Como ya escribí en la entrada Hacking con Google – Dorks los Dorks son combinaciones de operadores especiales que tienen los buscadores para "afinar" las búsquedas que hacemos, y si bien son muy útiles para actuar de filtro de la información que nos devuelven, también son una herramienta muy útil para hallar información sensible que … Seguir leyendo Hacking con Bing – Dorks

Hacking con Google – Dorks

A día de hoy muchísima gente conoce Google, y si has llegado hasta aquí entiendo que no hace falta hacer ninguna presentación sobre éste conocido motor de búsqueda. Sin embargo no tanta gente conoce los entresijos de sus búsquedas, que pueden ser una poderosa herramienta en el mundo del pentesting. Google digamos que... deja de … Seguir leyendo Hacking con Google – Dorks

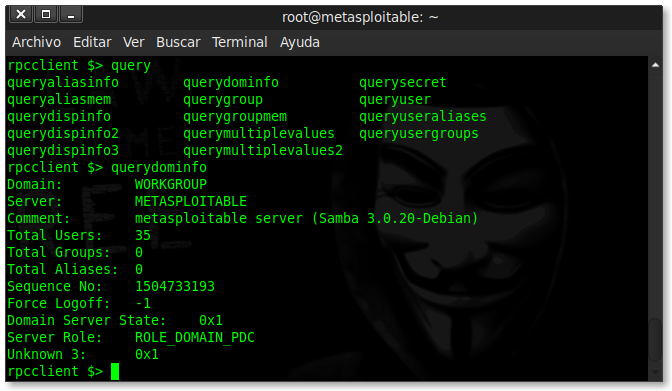

Metasploitable – Recogida de información

¿Qué es?, Descarga: Metasploitable practicar intrusiones Siempre que se va a realizar un test de penetración, lo primero es la recolección de información, en este caso vamos a utilizar nmap y rpcclient, que por defecto vienen en los sistemas Linux enfocados a seguridad. Tenemos ya Metasploitable abierto en nuestra máquina virtual, tenemos acceso a él … Seguir leyendo Metasploitable – Recogida de información

Metasploitable – Practicar intrusiones

Metasploitable2 es una máquina virtual que simula un sistema Ubuntu Linux con vulnerabilidades comunes, con ella podremos practicar intrusiones cómo si de un sistema real se tratase, pudiendo hacer un test de intrusión, incluyendo análisis, busqueda de vulnerabilidades, explotación y post-explotación. Es compatible tanto con Virtualbox como VMware. Para utilizarla simplemente descargamos la carpeta y … Seguir leyendo Metasploitable – Practicar intrusiones

Fases de una auditoría (pentesting)

Una auditoría o test de penetración (pentesting) es un procedimiento a partir del cuál se detectan vulnerabilidades en un sistema (de forma autorizada) y se reportan. Dependiendo de que sistema sea se utilizarán unas herramientas u otras para ello. Próximamente publicaré tests de penetración sobre máquinas virtuales y dónde encontrarlas para que podáis hacerlo vosotros … Seguir leyendo Fases de una auditoría (pentesting)

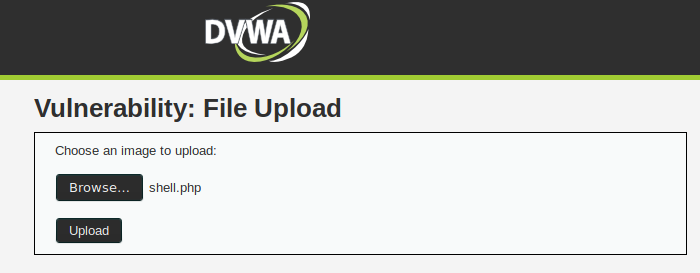

DVWA – File Upload completo

Damn Vulnerable Web Application (DVWA) Practicar hacking web sin riesto Las vulnerabilidades de file upload o subida de archivos, son aquellas que se dan en lugares en los que (obviamente) se puede subir un archivo: servicios de almacenamiento de imágenes, en la nube... Incluso algunas webs personales incluyen pequeños uploaders para sus usuarios. El problema … Seguir leyendo DVWA – File Upload completo

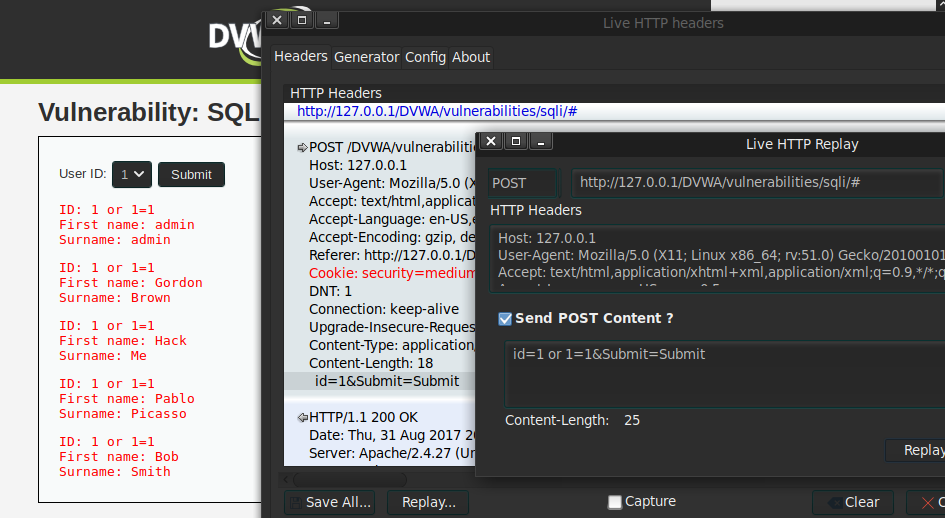

DVWA – SQL Injection completo

En SQL Injection: ¿Qué es? – Saltar login vimos qué son las inyecciones SQL y cómo afectan a las sentencias SQL con las que la web se comunica con la base de datos. También en SQL Injection – Sacar contraseñas de usuarios vimos cómo explotar la vulnerabilidad a la vez que nos iniciábamos en el … Seguir leyendo DVWA – SQL Injection completo

XSS: ¿Qué es? – Ejecutar scripts en una web

Cross-site scripting o XSS en una de las vulnerabilidades web más extendidas en la que se permite que un atacante pueda conseguir ejecutar código javascript potencialmente malicioso. Es un ataque por inyección cómo SQL injection o file inclusion, pero a diferencia de éstos no ataca a la web, si no a los usuarios que la … Seguir leyendo XSS: ¿Qué es? – Ejecutar scripts en una web

Criptografía – Hashes y cómo crackearlos

Una función hash o función resumen convierte cualquier entrada (archivos, cadenas de caracteres...) en una cadena de longitud fija. Ésto puede ser utilizado para comprobar la integridad de archivos al intercambiarlos u ofuscar contraseñas al guardarlas en una base de datos, incluso se utiliza en las firmas electrónicas. Las funciones hash hacen que al haber … Seguir leyendo Criptografía – Hashes y cómo crackearlos

Sistemas operativos para hacking

Cuándo empezamos a entrar en el mundo de la seguridad informática nos damos cuenta de que hay miles de herramientas muy útiles y es imposible abarcarlas todas, sin embargo hay distribuciones de Linux que facilitan mucho el acceso a éste tipo de herramientas. Éstos sistemas operativos podemos instalarlos fácilmente en una máquina virtual para utilizarlos … Seguir leyendo Sistemas operativos para hacking